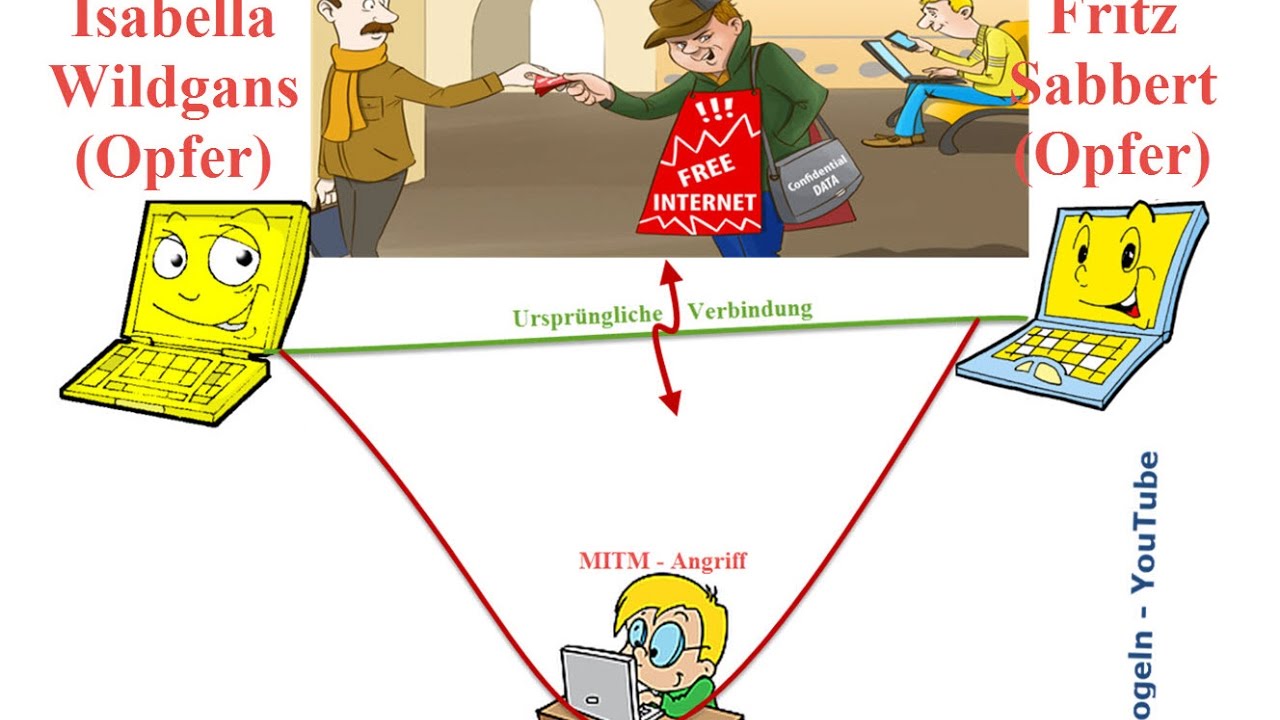

Man In The Middle Angriff Erkennen | Der mann in der mitte übt einen angriff aus. Dabei machen sich die firmen teilweise keine gedanken über die konfiguration und sicherheit des dienstes und verwenden. Wenn sie noch nicht aktiv. Sehr einfach beschrieben, handelt es sich dabei um methoden, mit denen sich der „mann in der mitte in eine kommunikationsverbindung. Aus wikipedia, der freien enzyklopädie.

Wir erklären dir was eine man in the middle attack ist, welche maßnahmen dich schützen und was du im ernstfall tun kannst! Finde die erklärung in diesem beitrag auf securebits. Oft wird diese angriffstaktik in der presse und auf anderen publikationen. Informieren sie sich über bekannte angriffsmuster und wirksame gegenmaßnahmen. Dabei täuscht der angreifer vor, dass seine pakete von einem rechner kommen, dem das angegriffene ziel vertraut.

Früher, als datenkommunikation noch über standleitungen ablief setzte. In wirklichkeit sind sie aber. Sich hierbei um einen angriff handelt. Aus wikipedia, der freien enzyklopädie. Aber gleich vorweg, dieser artikel richtet sich an fundierte pc nutzer. H., eine gute vorbeugung ist der beste schutz. Juli 2013martin witkowski 2 kommentare. Die banken sind recht diskret und lassen möglichst wenige. „man in the middle (mitm) ist eine derartige angriffsstrategie. In dem heutigen beitrag geht es um das thema eines man in the middle angriffs. Sehr einfach beschrieben, handelt es sich dabei um methoden, mit denen sich der „mann in der mitte in eine kommunikationsverbindung. Informieren sie sich über bekannte angriffsmuster und wirksame gegenmaßnahmen. 1995 diskutiert werden), bei denen sich der angreifer in eine kommunikationsverbindung einklinkt, er sitzt dann in der mitte zwischen den beiden kommunikationsendpunkten.

„man in the middle (mitm) ist eine derartige angriffsstrategie. Er ist dadurch in der lage, die kommunikation abzufangen, mitzulesen oder zu manipulieren. Der beste schutz ist daher die vorbeugung. Der angreifer steht dabei entweder physikalisch (nachrichtendienste) oder heute meistens logisch (hacker) zwischen den beiden. Cain & abel sollte nur in euren eigenen netzwerk angewendet werden, um euer netzwerk auf.

Die banken sind recht diskret und lassen möglichst wenige. Ansonsten ist es für den endnutzer kaum zu erkennen, dass es. Juli 2013martin witkowski 2 kommentare. In dem heutigen beitrag geht es um das thema eines man in the middle angriffs. Der beste schutz ist daher die vorbeugung. Der mann in der mitte übt einen angriff aus. „man in the middle (mitm) ist eine derartige angriffsstrategie. Früher, als datenkommunikation noch über standleitungen ablief setzte. Sich hierbei um einen angriff handelt. Dabei machen sich die firmen teilweise keine gedanken über die konfiguration und sicherheit des dienstes und verwenden. 1995 diskutiert werden), bei denen sich der angreifer in eine kommunikationsverbindung einklinkt, er sitzt dann in der mitte zwischen den beiden kommunikationsendpunkten. In vielen fällen fällt für eine lange zeit nicht mal auf, dass die. Wir erklären dir was eine man in the middle attack ist, welche maßnahmen dich schützen und was du im ernstfall tun kannst!

Sich hierbei um einen angriff handelt. Wenn sie noch nicht aktiv. Aus wikipedia, der freien enzyklopädie. Finde die erklärung in diesem beitrag auf securebits. Oft wird diese angriffstaktik in der presse und auf anderen publikationen.

Sehr einfach beschrieben, handelt es sich dabei um methoden, mit denen sich der „mann in der mitte in eine kommunikationsverbindung. Aus wikipedia, der freien enzyklopädie. Wenn sie noch nicht aktiv. Juli 2013martin witkowski 2 kommentare. Es gibt einige hinweise, die. Der täter belauscht entweder die kommunikation oder nimmt die identität eine der beiden parteien an, und lässt sie als regulären datenaustausch erscheinen. Der angreifer steht dabei entweder physikalisch (nachrichtendienste) oder heute meistens logisch (hacker) zwischen den beiden. Dabei täuscht der angreifer vor, dass seine pakete von einem rechner kommen, dem das angegriffene ziel vertraut. In vielen fällen fällt für eine lange zeit nicht mal auf, dass die. Sich hierbei um einen angriff handelt. Oft wird diese angriffstaktik in der presse und auf anderen publikationen. Die banken sind recht diskret und lassen möglichst wenige. „man in the middle (mitm) ist eine derartige angriffsstrategie.

Man In The Middle Angriff Erkennen: Finde die erklärung in diesem beitrag auf securebits.

Konversi Kode